微信小程序打法

微信小程序打法

sessionkey三要素泄露任意用户登录

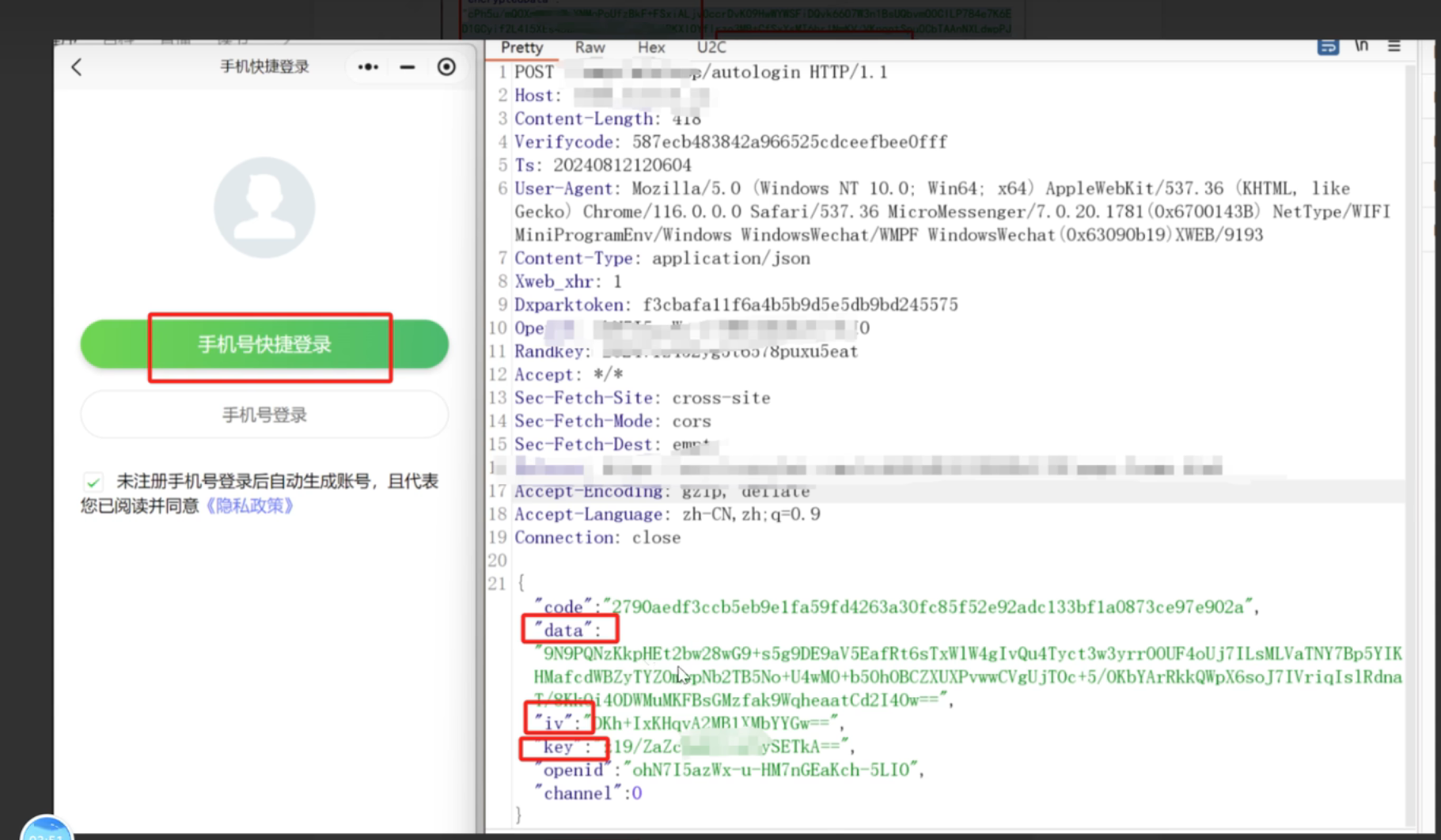

微信小程序 在 一键wx/手机号登录容易造成SessionKey三要素泄露

微信小程序如果采用了开发者后台校验与解密开放数据,可能存在任意用户登录漏洞。如果数据包中泄露了sessionkey和iv,那我们可以通过AppletPentester插件对数据包进行加解密,可以将用户手机号修改为任意手机号,也可以修改其他信息,从而造成任意用户登录。

1 | 微信小程序官方提供了一套微信快捷登录的登录逻辑,用户授权手机号快捷登录时,会将本地的手机号使用sessionkey和iv进行aes加密,后端解密后返回该手机号的登录凭证。当sessionkey发生泄露时,攻击者便可以伪造手机号登录任意手机号 |

https:// github.com/mrknow001/wx_

github.com/mrknow001/wx_ sessionkey_decrypt/

sessionkey_decrypt/

加解密工具

appsecret密钥泄露

同时这个思路也适用于 支付宝的小程序

如果在数据包里面找到 appsecret密钥泄露 基本就可以通过微信官方的接口 用appid和appsecret拼接 拿到access_token

1 | https://api.weixin.qq.com/cgi-bin/token?grant_type=client_credential&appid=appid&secret=appsecret |

小程序多种任意用户登录情况

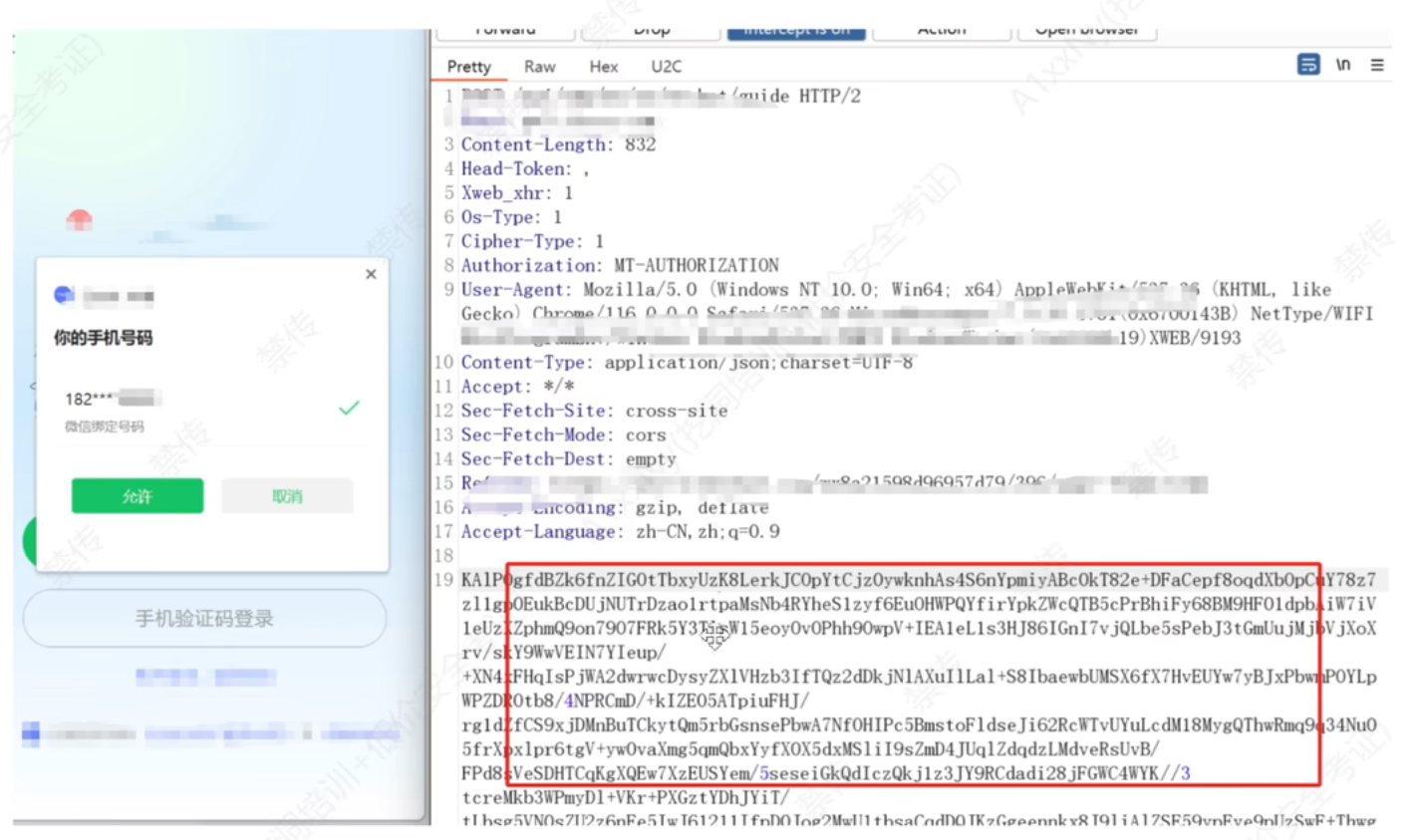

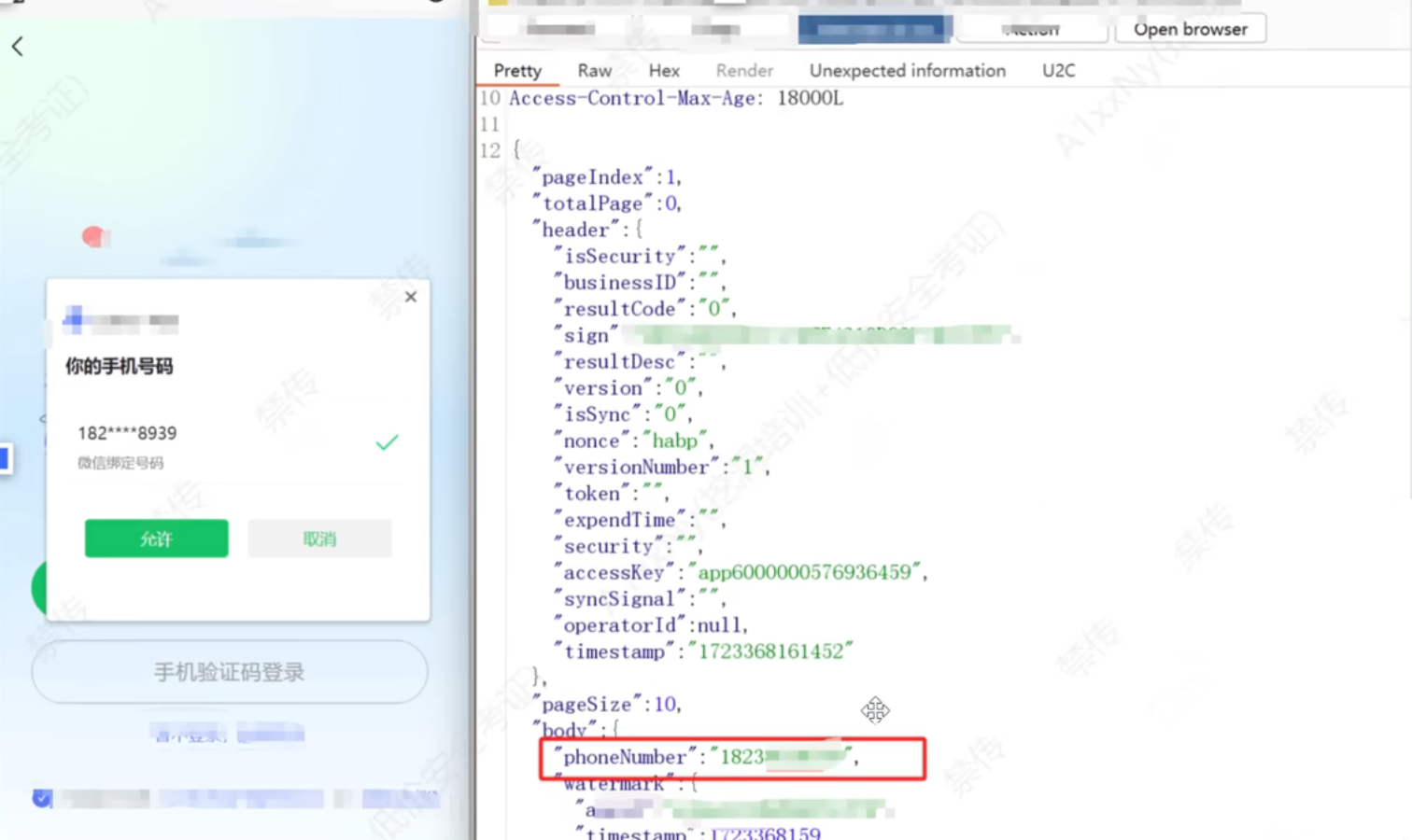

前端纯加密

里面什么东西都加密了一点都看不见

但是这个时候可能会有一个情况是返回包不加密 通过返回包 一样能够 看到 里面的信息(手机号之类的)

类似的情况有很多种但是基本上的步骤就是 修改返回包看有无校验 有校验没办法了 无校验的话 不管什么三要素不全也好还是什么 前端加密 都可以试试

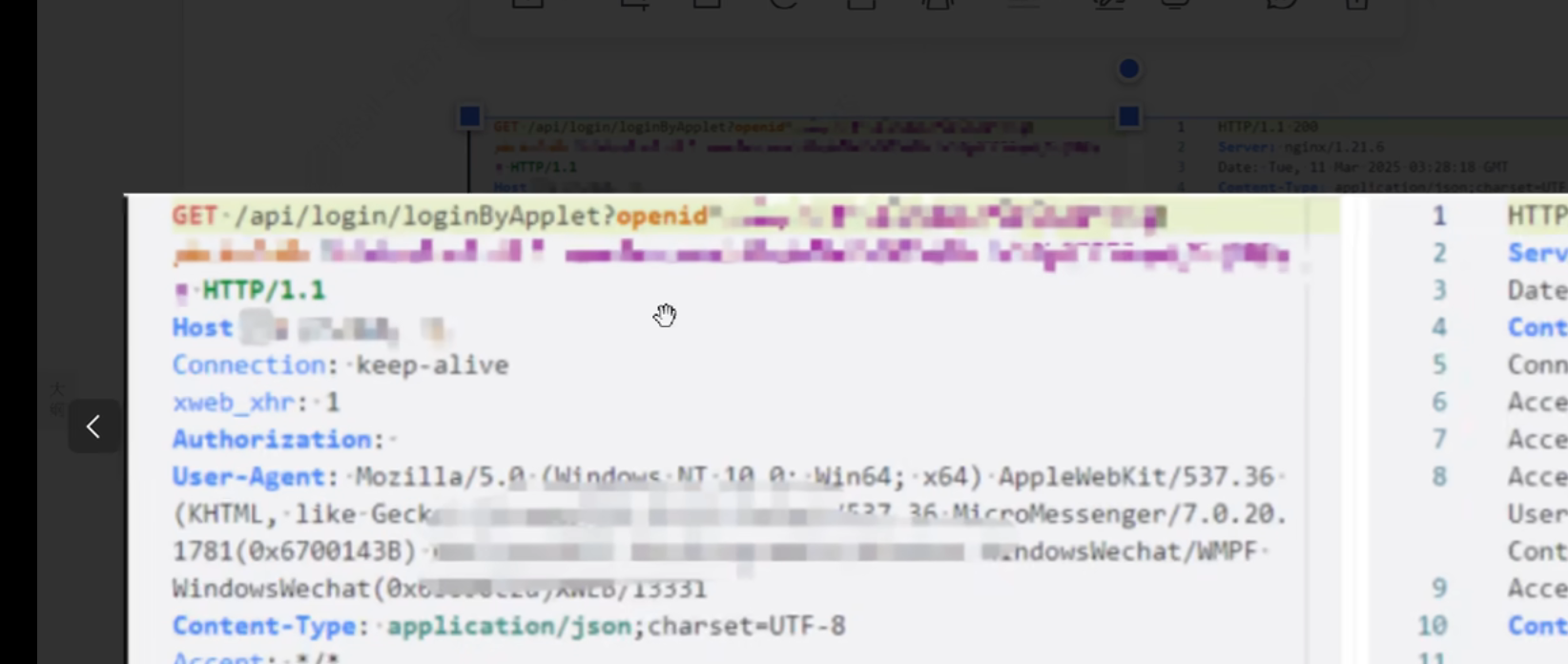

OpenID

有的接口的参数是通过openid去识别的

openid是什么请自行查询 如果找到什么web页面 或者打到小程序的后台swag的接口能获取到openid 那就可以试试越权

本文参考【[猎洞时刻] 微信小程序漏洞渗透全解】https://www.bilibili.com/video/BV1wQJUzrEa7?vd_source=549b9e183402012ff590dc727d995039